Kyberšpióni cez USB kľúče kradnú vládne a obchodné tajomstvá: Útočia po celom svete vrátane Slovenska

Bezpečnostní experti varujú pred novými hackerskými kampaňami, ktoré prebiehajú cez USB kľúče, zameriavajú sa hlavne na kyberšpionáž.

V prvej polovici tohto roka si bezpečnostní experti z Mandiant všimli až trojnásobný nárast v počte útokov, v ktorých hralo hlavnú úlohu infikované USB. Cez toto zariadenie útočníci kradli utajené informácie z verejného a súkromného sektoru po celom svete. Útoky experti vysledovali k niekoľkým aktívnymi USB kampaniam.

Jedna z hackerských kampaní používa USB kľúče ako vstupný bod pre malvér. Experti však odhalili dve ďalšie kampane, cez ktoré hackeri vykonávajú špionážne operácie.

Prvou kampaňou je SOGU malware Infection, ktorá prebieha cez USB kľúče, rovnako ako všetky ostatné. Experti ju považujú za jednu z najagresívnejších kyberšpionážnych kampaní ovplyvňujúcich nielen verejnosť, ale aj privátny sektor. Zločinci v prípade tejto kampane cielia na organizácie po celom svete. Útok prebieha tak, že kyberzločinci použijú USB kľúč na načítanie malvéru SOGU do zariadení a cez malvér kradnú citlivé informácie.

Za touto kampaňou stojí podľa expertov čínska kyberšpionážna skupina TEMP.Hex. S najväčšou pravdepodobnosťou táto skupina koná v záujme podpory čínskej národnej bezpečnosti a ekonomiky. Prebiehajúce operácie predstavujú riziko pre široké spektrum priemyslov, od stavebného, inžinierskeho či obchodného. Postihnutý je aj vládny, zdravotný a dopravný sektor v Európe, Spojených štátoch a Ázii.

Druhou rozšírenou kampaňou je takzvaná SNOWYDRIVE Malware Infection. Tá sa zameriava primárne na plynné a ropné organizácie v Ázii. Útoky prebiehajú podobne ako v predchádzajúcom prípade, no tentokrát útočníci do zariadení cez USB kľúče inštalujú malvér SNOWYDRIVE. Po inštalácií tohto malvéru sa v napadnutom zariadení vytvoria zadné dvierka. Hackeri tak majú možnosť na diaľku zadávať systému príkazy. Tento malvér sa zároveň dokáže rozšíriť aj na iné USB kľúče a tak sa šíriť naprieč celou sieťou.

Neprehliadnite

Predpokladá sa, že za týmito útokmi stojí skupina UNC4698. Už v minulosti táto skupina útočila na ropné a plynné spoločnosti na území Ázie.

Útočia cez USB kľúče

Ako sme spomínali, útok oboch skupín sa začína vložením infikovaného kľúča do zariadenia cielenej spoločnosti. V zariadení sa ukrýva niekoľko malvérov, ktoré nahrajú škodlivé súbory v pamäti cez metódu „DLL hijacking“. Celý útok pozostáva z troch súborov. Prvým je legitímny EXE súbor. Nasleduje škodlivý DLL loader a zašifrovaný malvér.

Keď obeť útoku spustí legitímny EXE súbor spolu s ním sa načíta škodlivý DLL súbor. Po nahraní malvéru do zariadenia začne škodlivý softvér prehliadať disk C a hľadá súbory s príponou DOC, DOCX, PPT, PPTX, XLS, XLSX a PDF. Každému nájdenému súboru vytvorí šifrovanú kópiu a zakóduje originálny súbor prostredníctvom Base64.

Malvér sa vie v zariadení schovať vydávaním sa za legitímny program a nastavením priečinka, v ktorom sa nachádza, ako skrytý. V niektorých variantoch SOGU malvéru sa môže program spúšťať každých desať minút.

V posledných krokoch malvér SOGU pošle všetky získané dáta na C&C server útočníka.

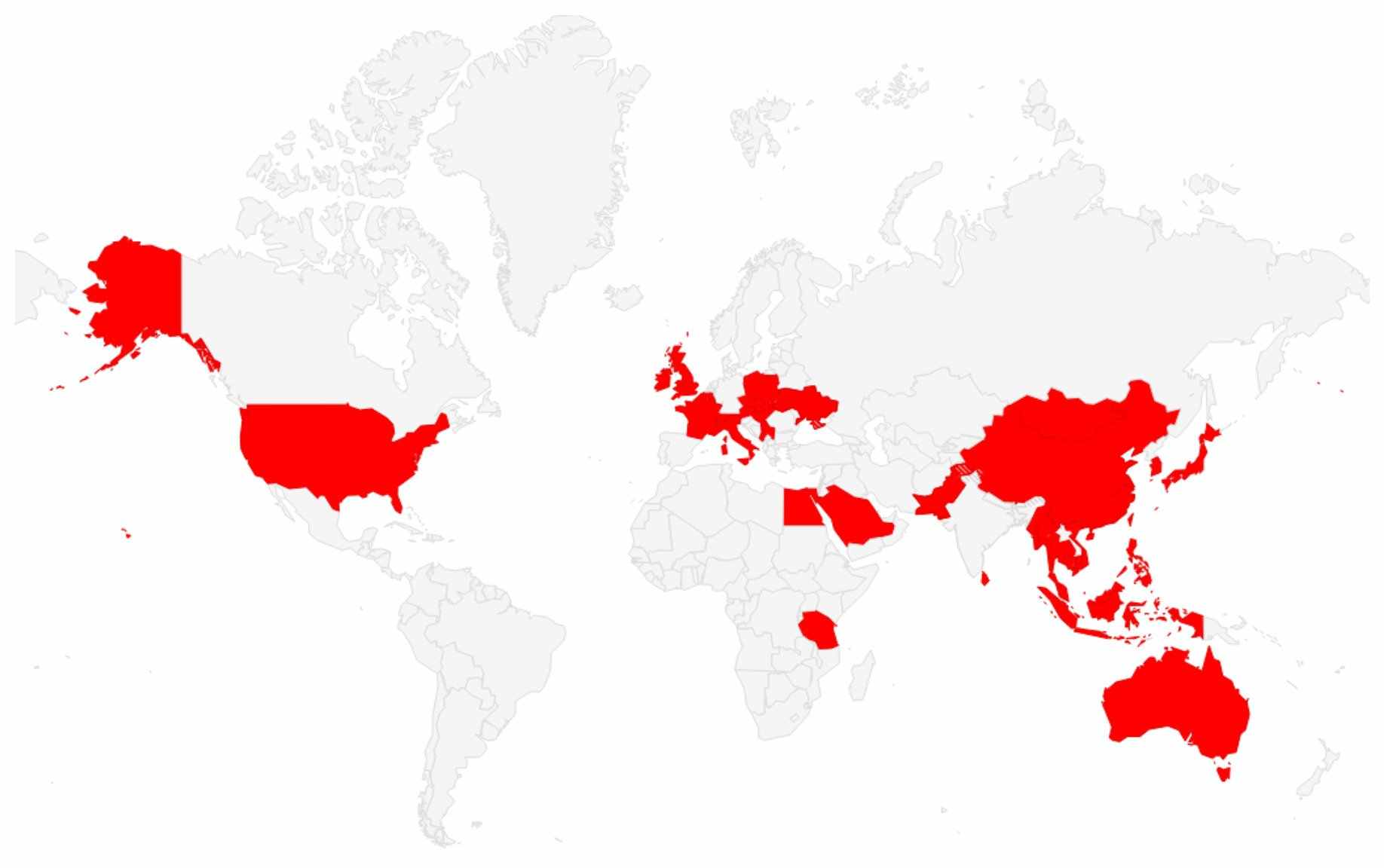

Bezpečnostní experti predpokladajú, že hotely môžu byť jedným z centier, kde dochádza k infekciám zariadení, alebo USB kľúčov. Organizácie by mali obmedziť prístup k externým zariadeniam, napríklad spomínaným USB kľúčom. Ak to nie je možné, potom odporúčajú minimálne tieto zariadenia pravidelne kontrolovať. Nižšie si môžete pozrieť krajiny a regióny, na ktoré útočníci cielili útoky.

Ako môžete vidieť vyššie, tak hackeri cielia rovnako aj na nás, a preto by sme mali byť obozretní.

Komentáre