Nový druh útoku sa zameriava na webové aplikácie známeho prehliadača. Kradne autentifikačné údaje

Známy internetový výskumník vo svojom najnovšom výskume upozornil na zraniteľnosť WebView2, ktorý sa využíva spolu s webovými aplikáciami.

Internetový výskumník známy pod prezývkou mr.d0x na svojom webe upozornil na možný druh útoku, ktorý je zameraný na webové aplikácie vnútri prehliadača Microsoft Edge. Konkrétne ide o aplikácie typu WebView2. Táto nová metóda phishingu by potencionálne vedela kradnúť autentifikačné údaje, pomocou ktorých útočníci následne vedia obísť viacfaktorové overovanie pri prihlasovaní do účtov. Na informáciu upozornil web mrd0x.com.

WebView2

Microsoft Edge WebView2 umožňuje vložiť webové technológie ako HTML alebo JavaScript do natívnych aplikácií. Táto technológia sa dá v podstate využiť na vytvorenie spustiteľného súboru, ktorý komunikuje s webovými aplikáciami. Cieľom je zlepšiť desktopové aplikácie a poskytnúť im ďalšie možnosti interakcie s webovými aplikáciami.

„Technológia WebView2 sa dá v podstate použiť na vytvorenie spustiteľného súboru, ktorý dokáže komunikovať s webovými aplikáciami podobne ako prehliadač,“ vysvetľuje bezpečnostný analytik.

Mr.d0x ale upozornil na pomerne veľké diery v tejto technológii, ktoré by šikovný útočník vedel zneužiť napríklad na odcudzenie autentifikačných údajov, ktoré sa používajú pri viacfaktorovom overovaní.

Využitie JavaScriptu

Pomocou vstavanej funkcie WebView2 je možné jednoducho vložiť JavaScript do internetovej stránky. To znamená, že stránka sa používateľovi načíta aj s istým bonusom, napríklad keyloggerom. Keylogger následne zaznamená všetky zadané znaky, ktoré následne odošle útočníkovi. Odcudzené tak vedia byť e-mailové adresy, prihlasovacie mená, či heslá.

Krádež súborov cookie aj v prehliadači Chrome

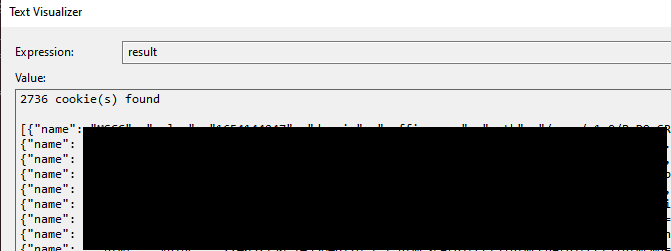

WebView2 je možné použiť okrem iného aj na ukradnutie všetkých dostupných súborov cookie aktuálneho používateľa prehliadača Chrome. Táto technológia sa totiž dá spustiť s existujúcim priečinkom, ktorý obsahuje používateľské údaje (UDF) miesto vytvorenia nového. UDF obsahuje všetky údaje ako heslá, záložky a podobne.

Neprehliadnite

Po spustení WebView2 vie škodlivý kód jednoducho načítať tento súbor a následne ho odoslať na server útočníka. Obrázok nižšie ukazuje, ako sa Mr.d0xovci podarilo načítať UDF prehliadača Chrome a extrahovať všetky súbory cookie.

Aj v tomto prípade je vidieť, že kreativita útočníkov nepozná hraníc a že žiadny systém nie je dokonalý. V tomto prípade je doslova nemožné útok rozpoznať, pretože ide o oficiálnu stránku, ktorá je iba nakazená škodlivým kódom. A práve preto netreba slepo dôverovať všetkému, čo má oficiálnu hlavičku známej spoločnosti. Práve tieto záchytné body zneužívajú útočníci v snahe získať rôzne citlivé údaje od obetí. Určite preto odporúčame sa na webové aplikácie prihlasovať manuálne, nie pomocou žiadneho odkazu, ktorý vám napríklad prišiel e-mailom.

Komentáre