S útokom EM Eye útočník môže sledovať, čo vidí vaša kamera alebo smartfón: Výsledky sú desivo kvalitné

Bezpečnostní experti demonštrovali formu nebezpečného útoku EM Eye, ktorý dovoľuje útočníkovi získať záber z vašej kamery alebo smartfónu.

Bezpečnostní experti z Kaspersky predstavujú novú formu útoku, pri ktorej môžu kyberzločinci ukradnúť dáta bezpečnostnej kamery tým, že analyzujú jej elektromagnetické emisie. Novú formu útoku označujú ako EM Eye.

Útočník môže len pomocou jemne upraveného rádiového prijímača vidieť to, čo sníma bezpečnostná kamera. Teoreticky tak môže nahliadnuť za dvere súkromného stretnutia. Stačí mu len jednoduché zariadenie a ostať v dostatočnej vzdialenosti od kamery.

Ako vysvetľujú bezpečnostní experti, nová forma útoku sa podobá na TEMPEST útoky. Tento názov vymyslela americká NSA pre metódy špionáže, ktoré sa zakladajú na využívaní rádiových emisií. Ide o metódu, ktorá vznikla ešte za čias druhej svetovej vojny.

Bezpečnostní experti uvádzajú ako príklad funkcie novej metódy EM Eye bežný elektrický vypínač. Keď zapnete svetlo, medzi kontaktmi preskočí iskra, ktorá generuje rádiové vlny. Ak niekto dokáže zachytiť tieto vlny, aj na diaľku bude vedieť, kedy ste zapli alebo vypli svetlo. Všetky elektronické zariadenia vydávajú takúto neúmyselnú formu elektromagnetickej radiácie.

Autori novej štúdie pracujú so zariadeniami, ktoré generujú oveľa slabší elektromagnetický šum v porovnaní zo šifrovacími zariadeniami 40. Rokov a monitormi z 80. Rokov. Dnes existuje viac neúmyselného žiarenia, no to je vo všeobecnosti menšie kvôli menším komponentom. Pri vytváraní útoku EM Eye sa však spoliehali na to, že bezpečnostné kamery sa dnes nachádzajú takmer všade a ich dizajn je viac-menej štandardizovaný.

Neprehliadnite

Kamery majú svetelný senzor, ktorý zachytáva surové dáta. Tie následne posiela grafickému systému na spracovanie. Výskumníci sa zamerali práve na tento prenos. Vedci museli proces prenosu dát medzi senzorom a procesnou jednotkou študovať do hĺbky. Výrobcovia používajú niekoľko protokolov na prenos dát, pričom často sa používa MIPI CSI-2. Ide o protokol, ktorý prenáša dáta riadok po riadku, zľava doprava.

Ako funguje EM Eye?

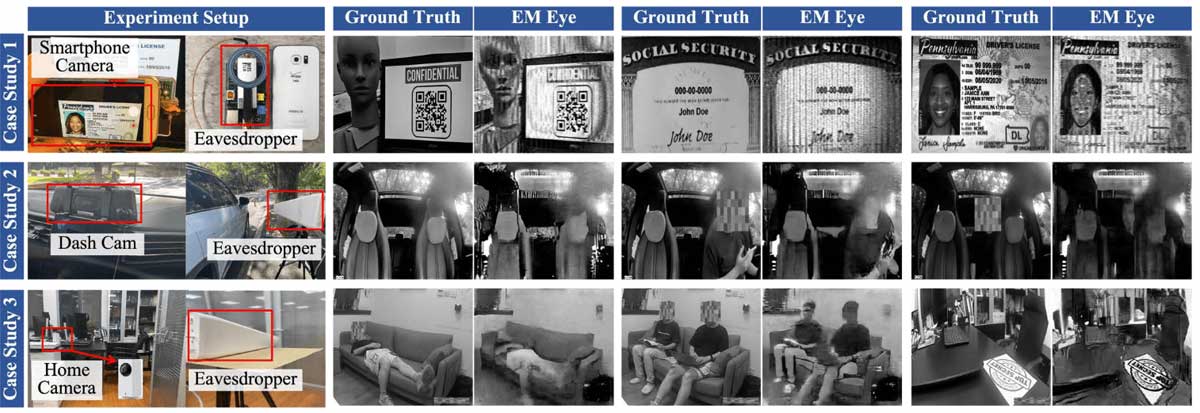

Nový útok spočíva v tom, že najskôr sa pred kameru umiestni objekt s vysokým kontrastom. Potom útočník zachytáva radiáciu v určitom frekvenčnom rozsahu, napríklad od 204 do 255 megaherztzov. Intenzita radiácie v tomto prípade súvisí s tým, či sa posielal svetlejší alebo tmavší riadok obrazu.

Takto môžu útočníci získať záber hocičoho, čo kamera vidí. V praxi však táto forma útoku nie je až taká ľahká. Signál je veľmi slabý a obsahuje veľa šumu. Aby získali kvalitný obraz z kamery, museli použiť umelú inteligenciu, aby analyzovala dáta a rekonštruovala záber. Vo väčšine prípadov ale umelá inteligencia dokáže výrazne zvýšiť kvalitu.

Bezpečnostní experti vysvetľujú, že umelá inteligencia zlepšila kvalitu z takmer nerozlúštiteľného záberu na záber s kvalitou, ktorá sa od originálu až tak nelíšila. Počas experimentu dokázali zachytiť signál na vzdialenosť 5 metrov, v praxi by to ale bolo oveľa náročnejšie.

Bezpečnostní experti ale postrehli, že EM Eye dokáže napadnúť aj kamery smartfónov. Útočník môže dať obeti falošnú powerbanku alebo obdobné zariadenie, ktorá typicky ostáva v blízkosti smartfónu. Keď obeť natočí video alebo urobí fotografiu, toto zariadenie zachytí elektromagnetické emisie a môže rekonštruovať fotografiu. Kvalita rekonštruovaného záberu je dostatočná na prečítanie textu, napríklad na dokladoch.

Komentáre