Hacknúť sa už dá aj Google kalendár. Malware je voľne dostupný na internete

Na platforme GitHub sa objavil RAT malvér, ktorý pracuje cez udalosti v Google kalendári. Súbor je voľne dostupný pre každého.

Užívateľ menom MrSaighnal na platforme GitHub zverejnil koncept malvéru RAT, ktorý dokáže získať vzdialený prístup k zariadeniu cez udalosti v Google Kalendári.

RAT, alebo Remote Access Trojan je typ trójskeho koňa, ktorý umožňuje útočníkovi získať vzdialený prístup k zariadeniu obete. Autor vo svojom príspevku upozorňuje, že trójskeho koňa nevytvoril s nelegálnymi úmyslami. Uvádza, že model malvéru GCR (pozn. Redakcie: Google Calendar RAT) možno použiť napríklad v prípadoch, kedy je náročné vytvoriť celú red team infraštruktúru.

Vo sfére kyberbezpečnosti sa pod pojmom Red Team označuje skupina ľudí, ktorí sú poverení simulovať potenciálny útok hackera na nejakú službu. Bežne si spoločnosti najímajú takzvaných “bielych hackerov”, ktorí sa pokúšajú prelomiť zabezpečenie aplikácií alebo služieb a tým nachádzajú potenciálne bezpečnostné medzery, ktoré by mohol využiť útočník a napáchať reálne škody.

Ako funguje Google Calendar RAT?

Google Calendar RAT využíva tajný kanál zneužitím slabiny v popise udalostí vytvorených v Google kalendári. Tento trójsky kôň funguje tak, že sa pokúsi pripojiť na platný zdieľaný odkaz Google kalendára. Následne generuje jedinečnú ID kontrolu pre ešte nevykonané škodlivé príkazy. Ak sa mu nepodarí nájsť žiadne, vytvorí nový ako dôkaz, že nadviazal spojenie.

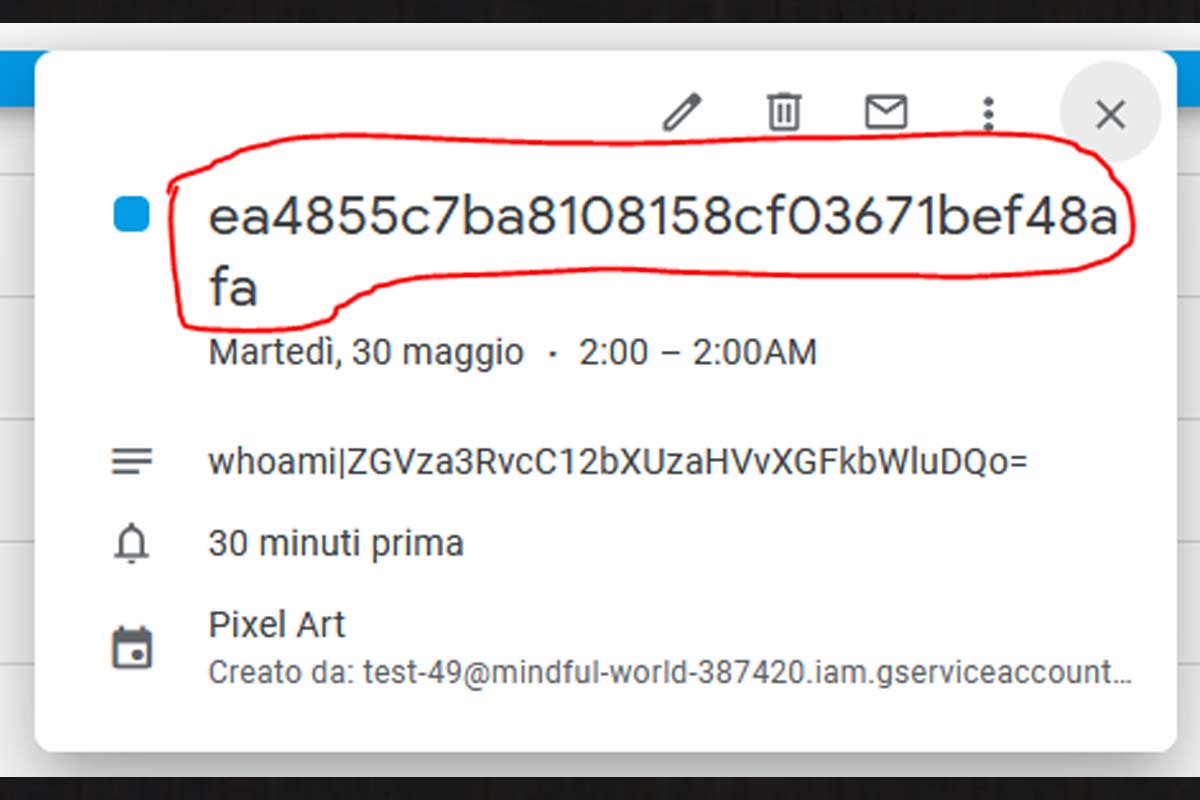

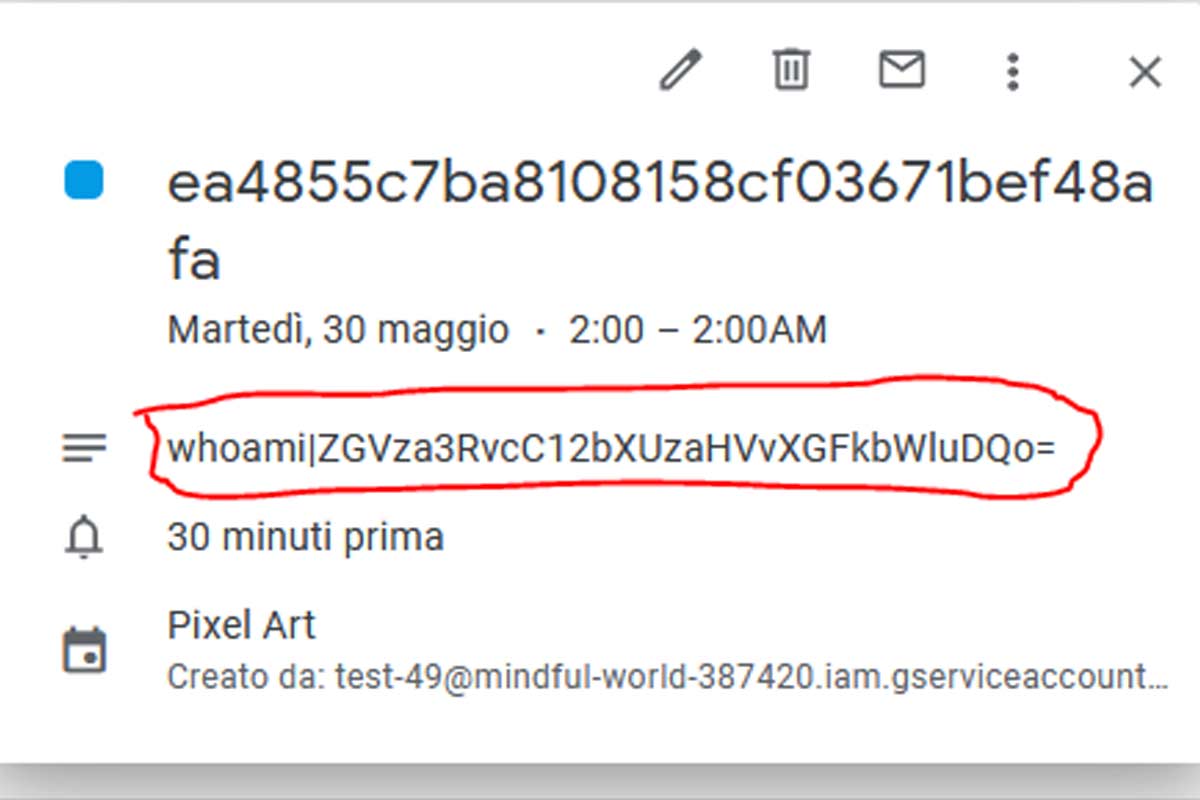

Udalosť v Google kalendári sa skladá z dvoch komponentov, titulku a popisu. V titulku sa v prípade malvéru nachádza jedinečné ID, vďaka ktorému možno naplánovať viacero škodlivých príkazov, ak vytvoríme udalosti s rovnakým ID v názve. V popise udalosti sa nachádza príkaz a zakódovaný output. Tieto dve časti oddeľuje symbol “|”.

Neprehliadnite

Keď sa Google Calendar RAT spustí na zariadení obete, v Google kalendári vytvorí udalosť s jedinečným ID a popisom. Po úspešne vykonanom útoku sa aktualizuje popis udalosti, ktorý si môže útočník stiahnuť. Po stiahnutí popisu stačí kód dekódovať cez Base64. V tomto prípade GCR vykonáva príkaz „whoami“, ktorý ukáže, aký užívateľ je na zariadení prihlásený. Potenciálne by však útočník mohol získať prístup aj k ďalším citlivým informáciám.

Tento kód možno potenciálne zneužiť

MrSaighnal ďalej vysvetľuje, že počas tohto útoku sa hacker pripája len na Google servery. Pripojenie sa v tomto prípade javí ako úplne legitímne pre každého prípadného vyšetrovateľa. V prípade ďalšieho vyšetrovania sa analytikom ukáže len stránka s chybou 404 alebo sa otvorí vyhľadávač Google.

Hoci tento kód slúži ako koncept, potenciálne by mohol byť zneužitý aj na ilegálne účely, čo MrSaighnal v príspevku priznal. Zároveň sa zrieka akejkoľvek zodpovednosti za spôsoby, akým bude jeho Google Calendar RAT použitý.

“Radšej považujem tento projekt za hru ako za experiment. Prosím, nepoužívajte to na ilegálne účely. Neberiem žiadnu zodpovednosť za to, ako bude tento experiment použitý ďalej,” píše MrSaighnal.

Google Calendar RAT je konceptom v programovacom jazyku Python. Sám o sebe nebol navrhnutý na spôsobenie škôd, no ktokoľvek s programovacími znalosťami ho môže upraviť tak, aby fungoval ako riadny malvér. Z príspevku zároveň vychádza, že sa ho už niekoľko ľudí pýtalo na to, ako z tohto konceptu spraviť malvér, ktorý by reálne niekomu uškodil.

Komentáre