Ukrajinci tvrdia, že ruskí hackeri použili nový ransomware Somnia. Cieľom hackerov je znefunkčniť systémy zariadení, nie vydierať

Intenzita ruských útokov na ukrajinské inštitúcie stále stúpa. Najnovšie hlásia ukrajinci použitie ransomwaru Somnia.

Nie je žiadnym tajomstvom, že vojna u našich východných susedov prebieha z veľkej časti v kybernetickom priestore. Zo začiatku boli útoky skôr deštruktívne, no časom sa prešlo aj na získavanie informácií, ktoré sú v tejto vojne kľúčové. Na ruskej strane tomu pomáhajú aj hacktivisti, ktorí podporujú veľké hackerské skupiny a znásobujú škody kybernetických útokov. Najnovšie zistenia ukrajinskej strany ale ukazujú, že útoky neprebiehajú iba klasickým spôsobom. Obeť si totiž vie stiahnuť škodlivý kód aj nevedomky. Na informáciu upozornil web cert.gov.ua.

Dôležitá je príprava

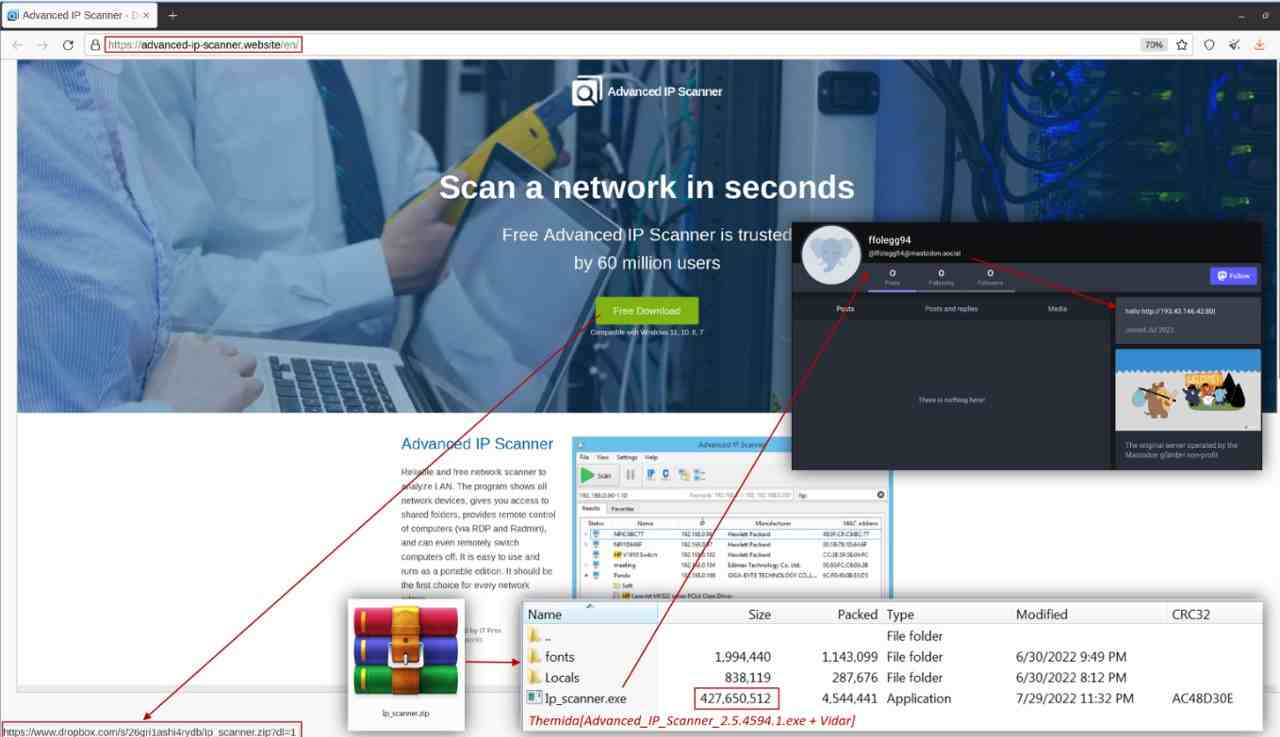

Cieľom oboch strán je vyradiť čo najväčšie množstvo kľúčovej infraštruktúry. Takéto útoky sú zväčša zaregistrované ihneď a taktiež sa na nich začne v daný moment aj pracovať. Oveľa ťažšie detegované sú ale útoky z vnútra, pri ktorých je ale potrebná istá príprava, ktorá je ale z dlhodobého hľadiska mimoriadne prínosná. Všetko to začína stiahnutím užitočného programu s názvom Advanced IP Scanner. Tento softvér je ale distribuovaný cez falošnú webovú stránku a v skutočnosti obsahuje malware Vidar.

Malware Vidar sa následne v zariadení obete zameriava na údaje komunikačnej aplikácie Telegram. Tento škodlivý program vie získať prístup až k údajom o VPN pripojení. No a v prípade, že toto pripojenie cez VPN nie je dostatočne zabezpečené dvojfaktorovým overením, tak sa vie útočník dostať až k neoprávnenému pripojeniu k podnikovej sieti. Potom útočník vykonal prieskum siete pomocou programov Netscan a Cobalt Strike Beacon, no mali byť použité aj programy ako Anydesk či Ngrok.

Zavŕšenie útoku

No a na záver po všetkých prípravách vyššie vedel útočník použiť ransomware Somnia. Ten zablokuje prístup ku všetkým údajom v zariadení, ale na rozdiel od bežných ransomware útokov si tento nežiada výkupné. Cieľom ruskej strany totiž nie je zisk, ale znemožnenie funkčnosti čo najväčšieho počtu zariadení. Tým pádom nejde o klasický ransomware, ale skôr o mazač súborov.

Pokrok je vidieť aj pri samotnom ransomware Somnia. V minulosti totiž tento program využíval algoritmus 3DES, no najnovšie výsledky poukazujú na to, že využíva pokročilejší algoritmus AES. Dynamika kľúča taktiež naznačuje, že podľa plánov útočníkov nie je možné infikované dáta dešifrovať.

Neprehliadnite

Známy je zrejme aj pôvodca týchto útokov. Ide o skupinu FRwL (From Russia with Love), ktorá je inak známa aj ako Z-Team. Táto skupina sa k vytvoreniu ransomware Somnia priznala už dávnejšie cez sociálnu sieť Telegram. Aj preto sa vládny tím pre núdzovú počítačovú reakciu Ukrajiny (CERT-UA) domnieva, že ide práve o túto skupinu, aj keď doteraz to nebolo úplne potvrdené.

„Naši nemilosrdní kóderi dokončili ransomvérový vírus Somnia!..“, píšu hackeri v úvode príspevku vyššie.

Komentáre