Ruské inštitúcie boli pod sériou útokov, ktorých cieľom bolo získať kontrolu nad počítačmi, tvrdia analytici

Neznáma skupina hackerov sa snažila získať vzdialený prístup do počítačov Rusov, ktorí pracujú v štátnych inštitúciách, hovorí Malwarebytes.

Ruská invázia na Ukrajine dala do pozoru nielen celý demokratický svet, ale aj tisíce hackerov naprieč celým svetom. V súčasnosti asi najviac exponovanou hackerskou skupinou na svete, sú hackeri z Anonymous, ktorí pomáhajú Ukrajincom na kybernetickom fronte. Najnovšie sa ale do pozornosti dostáva neznáma skupina hackerov, ktorá vyvíjala aktivity namierené voči ruským inštitúciám, informujú bezpečnostní analytici zo spoločnosti malwarebytes.com.

Bezpečnostní analytici hovoria, že neznáma skupina hackerov distribuovala od vypuknutia vojny na Ukrajine trójskeho koňa, ktorého cieľom bolo získať vzdialený prístup k počítaču obete. Cieľom podľa všetkého boli najmä ruské inštitúcie, tvrdia analytici. Podľa zistení Malwarebytes je tento škodlivý kód natoľko sofistikovaným, že ho je náročné identifikovať.

„Malvér používa množstvo pokročilých trikov na skrytie toho, čo robí a ako funguje“, prízvukujú analytici.

Informácie, ktoré analytici doposiaľ získali naznačujú, že hackeri pravdepodobne pochádzajú z Číny.

Hackeri distribuovali škodlivý kód týmito štyrmi spôsobmi

Tento škodlivý kód sa podľa publikovaných správ šíril najmä prostredníctvom štyroch kampaní. Prvou z nich bola interaktívna mapa Ukrajiny, ktorú hackeri začali distribuovať od 26. februára. Mapa bola schovaná v súboru „interactive_map_UA.exe“. Po jej otvorení sa spustil kód na pozadí, ktorý zapol sériu skriptov s cieľom, aby infikoval počítač.

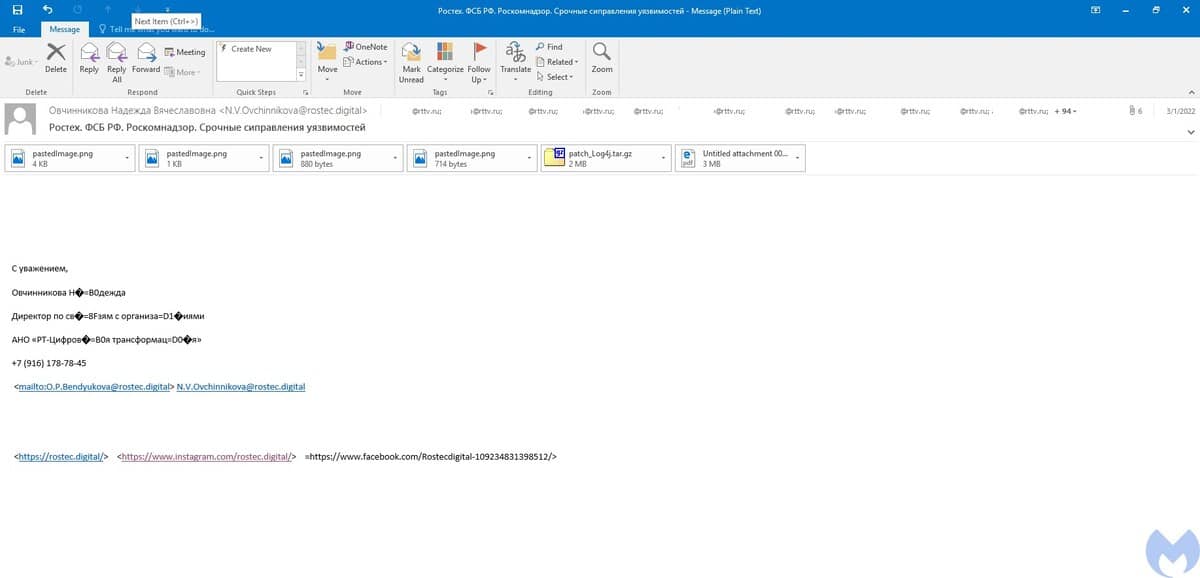

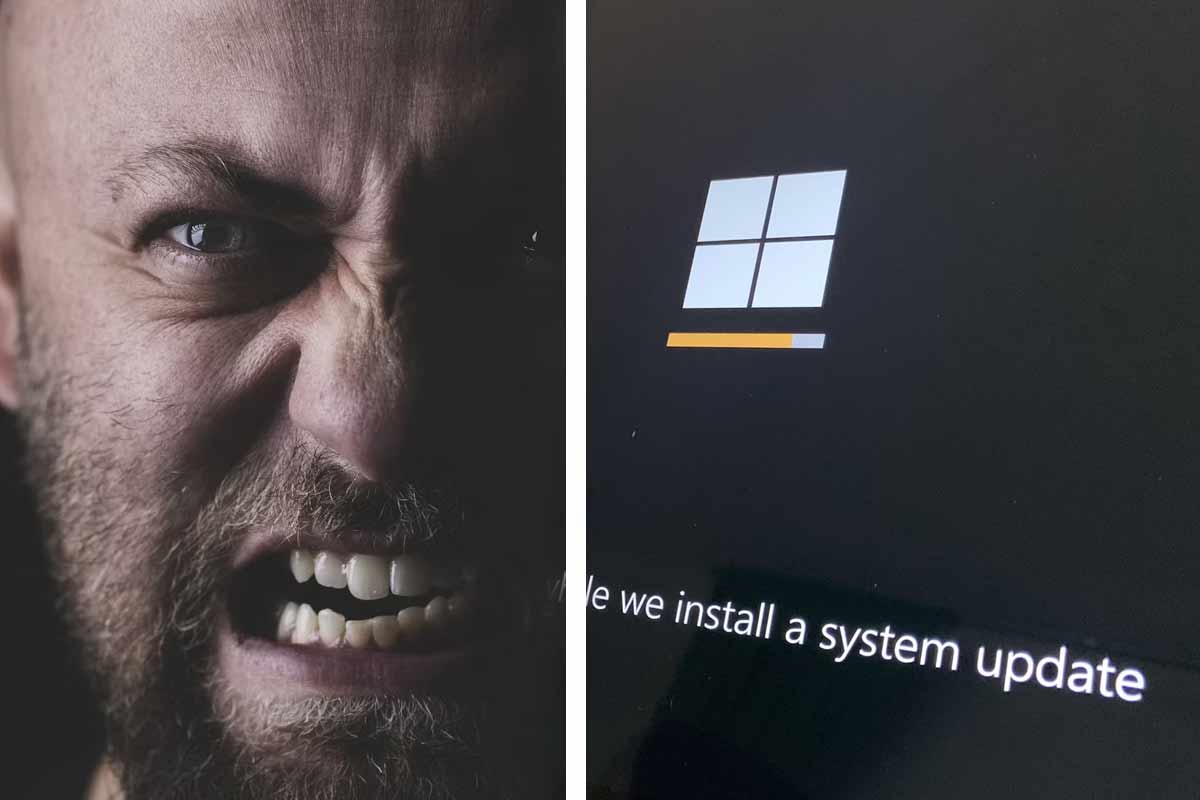

Druhou metódou bolo prostredníctvom aktualizácie Patch Log4j. Ide o významnú aktualizáciu operačného systému Windows z decembra minulého roka. Táto kampaň začala ešte začiatkom marca a bola zameraná predovšetkým na RT TV (predtým Russia Today alebo Rossiya Segodnya, ruskú štátom kontrolovanú medzinárodnú televíznu sieť financovanú ruskou vládou).

Neprehliadnite

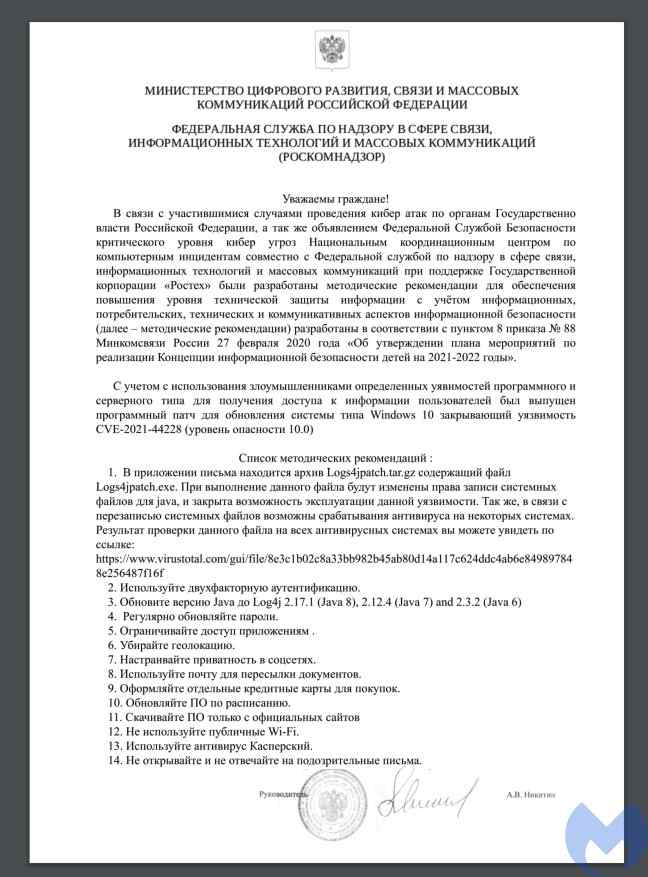

Hackeri v súvislosti s touto kampaňou distribuovali aj .pdf dokument, ktorý mal obeť sprevádzať pri inštalácii aktualizácie.

V ďalších pokusoch hackeri distribuovali škodlivý kód, ktorý bol schovaný v súbore build_rosteh4.exe. V tomto prípade sa hackeri snažili presvedčiť obete útoku, že pochádza od známeho konglomerátu Rostec.

Pri poslednej kampani, hackeri ako návnadu využili dokument programu Word obsahujúci falošný pracovný inzerát na pozíciu analytika v ropnej spoločnosti Saudi Aramco.

Na šírenie malweru využívali sofistikované metódy

Neznáma skupina hackerov distribuovala škodlivý softvér najmä prostredníctvom e-mailovej komunikácie pričom sa sústreďovala na ruské inštitúcie. Jednou z nich bola napríklad už raz spomínaná RT TV. V tomto konkrétnom prípade boli e-mailové správy rozosielané pod hlavičkou organizácií ako sú FSB, či Ministerstva digitálneho rozvoja a masových komunikácií Ruskej federácie.

Hackeri, aby zvýšili dôveryhodnosť správ, dokonca odkazovali v e-mailoch na falošné profily na sociálnych sieťach, ktoré vytvorili ešte v roku 2021. V tele správy boli prítomné aj odkazy na službu VirusTotal (ide o službu, do ktorej ak nahráte súbor, tak skontroluje, či neobsahuje vírus) a podobne. Nechýbali ani poznámky typu, „Neotvárajte ani neodpovedajte na podozrivé e-maily“.

Vzhľadom na to, že aktuálne nevieme, kto stojí za týmito útokmi, tak nie sme schopní identifikovať ani to, čo bolo ich motívom. Môžeme sa ale domnievať, že vzhľadom na ciele útokov a ich načasovanie, pravdepodobne išlo o cielenú špionáž.

Komentáre